BLOG SOBRE FUNDAMENTOS DE REDES DE COMPUTADORES

ALUNO: CLAUDIO BARROS FERREIRA DA FONSECA

DISCIPLINA: FUNDAMENTOS REDE DE COMPUTADORES

CURSO: LICENCIATURA INFORMÁTICA

PROCEDIMENTOS DO TEMA I

1) O QUE SÃO REDE DE COMPUTADORES?

Uma rede de computadores é formada por um conjunto de host ou seja computadores interligados entre si capazes de partilhar e trocar informações como arquivos, videos, programas e sistemas computacional se comunicando, que podem ser computadores de grandes e pequenos portes. Abaixo um quadro explanativo mostrando uma imagem de uma rede

As redes são ligadas entre Cabos, fibra óticas, satélites e passam por aparelhos como: roteadores, switch, rede sem fio Wifi

O QUE É UMA TOPOLOGIA DE REDES DE COMPUTADORES

É o padrão no qual o meio de rede está conectado aos computadores e outros componentes de uma rede de computadores, a estrutura topológica da rede pode ser em dividida em duas partes que são:

A topologia física representa como as redes estão conectadas e os meios de conexão que são os " NÓS e NODOS"

A topologia lógica é a maneira como os sinais agem sobre os meios da rede

EXEMPLO DE UMA TOPOLOGIA

QUADRO COMPARATIVO COM AS VANTAGENS E DESVANTAGENS DAS SEGUINTES TOPOLOGIAS DE REDE: ANEL, BARRAMENTO, ESTRELA E MALHA (MESH)

| TOPOLOGIA BARRAMENTO | |

| VANTAGENS | DESVANTAGENS |

| Uso de cabo é econômico | Rede pode ficar extremamente lenta |

| Mídia é Barata e fácil trabalhar | Problemas são difíceis de isolar |

| Simples e fácil trabalhar | Falha nos cabos |

| Fácil expansão |

| TOPOLOGIA ESTRELA | |

| VANTAGENS | DESVANTAGENS |

| A codificação e edição de nos computadores é simples | Uma falha no dispositivo central paralisa |

| Gerenciamento é centralizado | a rede por inteira. |

| Falha de um computador não para o restante da rede | Falha nos cabos |

| TOPOLOGIA ANEL | |

| VANTAGENS | DESVANTAGENS |

| Todos os computadores acessam a rede igualmente | Falha de um computador pode afetar o restante da rede |

| Performance não é impactada com o aumento de usuários | |

| Problemas são difíceis de isolar | |

| TOPOLOGIA MESH OU MALHA | |

| VANTAGENS | DESVANTAGENS |

| Maior redundância e confiabilidade | Instalação dispendiosa muito cara |

| Facilidade de diagnóstico | |

EXPLICAÇÃO SOBRE O MODELO OSI E SUAS CAMADAS

O modelo OSI é uma proposta da ISO (INTERNACIONAL STANDARD ORGANIZATION) foi a primeira a padronizar no mundo os protocolos de redes e suas camadas.

Nos anos 70 com o aumento dos equipamentos aumentou a procura pelos equipamentos de rede, padronizou os protocolos de redes nas diversas camadas exemplificadas abaixo:

IMAGEM DAS CAMADAS MODELO OSI

1) Camada Física é responsável pela transmissão de Bits e garante que o bit enviado seja igual ao bit recebido no destino.

2) Camada de Enlace é responsável de transmissão bruta ou seja igual a uma linha livre de erros.

3) Camada de Rede que controla a operação da sub-Rede e é responsável pelo trafego pacotes de dados

4) Camada de Transporte garante que a transmissão de pacotes chegue ao seu destino

5) Camada de Sessão é responsável por estabelecer, manter e coordenar a ligação de dados entre o emissor e o receptor.

6) Camada de Apresentação esta camada é responsável por fazer a codificação e descodificação dos dados dentro de uma formação individual

7) Camada de Aplicação é responsável por estabelecer uma interface entre o programa e o hardware da maquina

BLOG SOBRE FUNDAMENTOS DE REDES DE COMPUTADORES

PROCEDIMENTOS DO TEMA I I

1) EXPLICAÇÃO SOBRE PROTOCOLO TCP/IP

O conjunto de protocolos TCP/IP foi projetado para ser utilizado na Internet, a característica principal é o suporte direto da comunicação entre as diversas redes, redes locais a LAN, a rede entre cidades a MAN e a rede WAN que é a rede entre paises e continentes ou mundo ou seja rede de grandes distâncias ligadas através de satelites ou cabo de fibra ótica

É empregada na arquitetura entre a Lógica que são configuradas e a Fisica através de roteadores, switchs e outros.

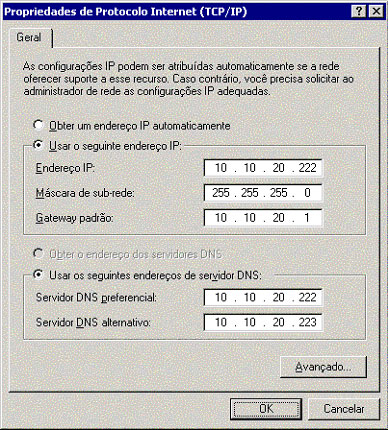

O IP utilizado hoje em dia é Ipv4 e pouco utilizado ainda o Ipv6, que acompanha a mascara que pode ser 255.255.255.0

IMAGEM DE UM PROTOCOLO TCP/IP

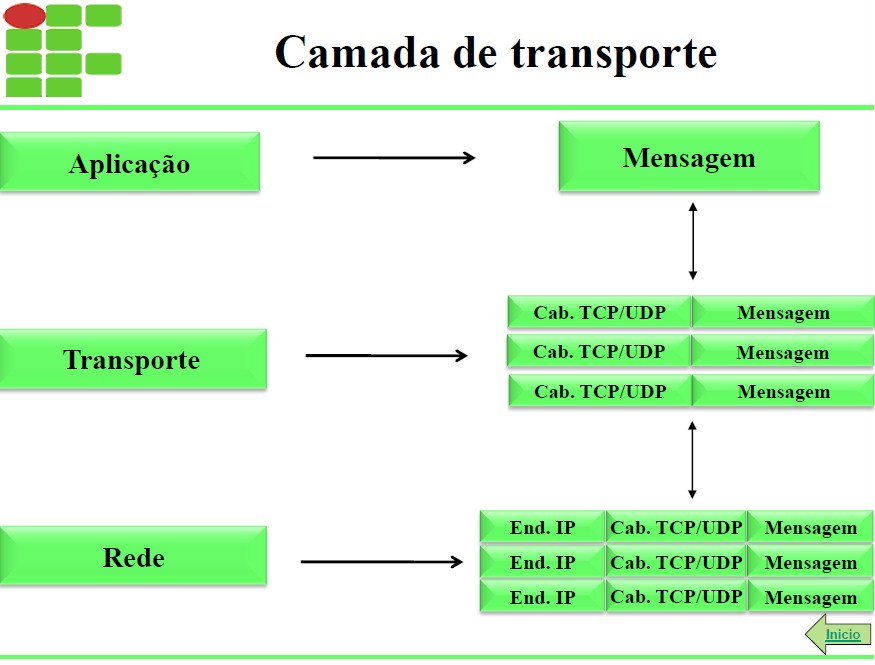

2) EXPLICAÇÃO SOBRE CAMADAS DE TRANSPORTE?

A camada de transporte é responsável pelo controle de entrega dos pacotes de dados, preservando desta forma que seja entregue os dados de forma que não perca nenhuma informação no caminho.

2.1) EXPLICAÇÃO SOBRE CAMADAS DE APLICAÇÃO?

É responsável pela interface do programa da aplicação garantindo a ligação entre o meio físico das camadas abaixo da mesma.

BLOG SOBRE FUNDAMENTOS DE REDES DE COMPUTADORES

PROCEDIMENTOS DO TEMA I II

1)EXPLICAÇÃO SOBRE ESTRUTURA DA INTERNET?

A Estrutura da Internet é composta por: Computadores, Tablets, Notebooks, Ultra-Books, Celulares e outros, que ligados na grande rede a Net podem se comunicar uns com os outros.

Precisam de protocolos de redes que são os IPV4 e IPV6

Precisam de roteadores, switchs, satélites, fibra ótica, antenas de radio e outros.

Precisam de caminho de saída que são os gateway.

Os roteadores enviam pacotes entre computadores de origem e destino

2) EXPLICAÇÃO SOBRE OS SERVIÇOS E INFRAESTRUTURA DA INTERNET?

A empresa prestadora de serviço de internet tem que disponibilizar para seus clientes um servidor robusto com alta capacidade para navegação, disponibilizar uma Banda de Alta velocidade para navegação, ter politica de acesso a rede, dar um bom suporte, ter uma banda de internet com link de alta velocidade para que o usuário possa fazer dowload e Upload com uma taxa de transferência de alta velocidade e prestar um bom suporte para seus usuarios, ter uma politica de Firewall da rede consistente para proteger a rede contra ataques de rackers e vírus

ESTRUTURA LÓGICA DE INTERNET

Fornecer endereços de IPS Dinâmicos (DHCP)

Servidor de DNS é responsável em traduzir um endereço do servidor

Gateway faz a parte de uma Sub-Rede

Broadcast é endereço de IP responsável em transmitir informações

Wins é servidor que armazena listas de maquinas

Ter um provedor com nome no mercado e utilizar um dos navegadores mais utilizados na Net

BLOG SOBRE FUNDAMENTOS DE REDES DE COMPUTADORES

PROCEDIMENTOS DO TEMA IV

1) PESQUISA SOBRE SEGURANÇA DE REDES?

A Segurança de rede de computadores consiste em o administrador da rede criar uma politica de acesso a rede, criar perfil de cada usuário com nome do usuário e uma senha de acesso, ditando assim o que pode e não pode ser acessado pelo usuário.

Configurar o Firewall da rede liberando e bloqueando os programas, portas e os sistemas da rede que pode estar em servidor em um host.

Configurar e manter sempre atualizado um Anti-Vírus potente que deixe a sua rede protegida contra ameças vinda de fora principalmente da Internet

Ter controle de roteamentos da rede

Manter segurança sobre as rede sem fio WIFI da empresa

2) CRIPTOGRAFIA

É o modo de você tornar uma senha de modo normal em um código criptografado, a criptografia tem uma politica e existe dois tipos de chaves a Pública e chave Privada

PROCEDIMENTOS DO TEMA IV

1) PESQUISA SOBRE SEGURANÇA DE REDES?

A Segurança de rede de computadores consiste em o administrador da rede criar uma politica de acesso a rede, criar perfil de cada usuário com nome do usuário e uma senha de acesso, ditando assim o que pode e não pode ser acessado pelo usuário.

Configurar o Firewall da rede liberando e bloqueando os programas, portas e os sistemas da rede que pode estar em servidor em um host.

Configurar e manter sempre atualizado um Anti-Vírus potente que deixe a sua rede protegida contra ameças vinda de fora principalmente da Internet

Ter controle de roteamentos da rede

Manter segurança sobre as rede sem fio WIFI da empresa

2) CRIPTOGRAFIA

É o modo de você tornar uma senha de modo normal em um código criptografado, a criptografia tem uma politica e existe dois tipos de chaves a Pública e chave Privada

3) EXPLICAÇÃO SOBRE REDE WIRELESS?

Com o desenvolvimento das telecomunicações junto com a informática veio a necessidade de ampliar e desenvolver cada vez mais redes sem fio.

O Objetivo da rede sem fio é atender a demandas das novas tecnologias como: serviços de celulares, computadores portáteis, tablets, ultra-books, redes fio nos diversos lugares, transmissões via satélite, diminuindo o uso de cabos e o transporte com facilidades das ferramentas portáteis hoje disponível no mercado mundial de computadores e novas tecnologias

Nenhum comentário:

Postar um comentário